Rabu, 28 Oktober 2009

I can’t stop missing you

NO, NO, NO, NO

I miss the way you kiss

I miss the way wear them heels and make it switch

Miss the way ya hair blows in the wind

And I miss you staying here till the morning

Miss the way you put on your makeup

Miss the way you love me too much

It’s everything about you baby

Wanna know where you been lately

Do you go out, do you still live at your old house

Do you got somebody new in your life

Cuz I cant get you outta my mind

And I wanna erase but I can’t stop seeing your face

And every girl I try to replace

You with why cant I get over it

Simply cuz I cant

Missin everything you say,

missin all the crazy love we made

Why’d you throw it all away

I want you to know its been hell tryna do this with out you here

baby 07’ supposed to be our year

you confront my worst fears

And I had my doubts everytime you was going out

cuz I knew you were tell me lies

And I cant get that outta my mind

And I wanna erase but I can’t stop seeing your face

And every girl I try to replace

You with why cant I get over it

Simply cuz I cant

Wish I, Could wake up and forget about you

Not tryin to call you when I know I want to

(O wish I,) I gotta fight this feeling cant let it take over me

You just don’t understand how much you were apart of me

I can’t stop, missing you

I can’t stop, missing you

(I don’t wanna stop) I can’t stop missing you

(Baby) I can’t stop missing you,

No, No, No, No

I cant stop, Missin you

That you don’t want me anymore

And how you need your space

And give the keys back to your door

And how I cried and tried and tried

To make you stay with me

But still you said that love was gone

And that I had to leave

Now you, talkin’ bout a family

Now you, sayin’ I complete your dream

Now you, sayin’ I’m your everything

You confusin’ me

What you say to me

Don’t play with me

Don’t play with me

Cause what goes around, comes around

What goes up, must come down

Now who’s cryin’, desirin’ to come back to me

What goes around, comes around

What goes up, must come down

Now who’s cryin’, desirin’ to come back

I remember when

I was sittin’ home alone

Waitin’ for you

Til’ 3 o’clock in the morn

And when you came home, you’d always have some sorry excuse.

And explainin’ to me, like I’m just some kinda fool

I sacrifice the things I want to and do things for you

But when it’s time to do for me, you never come through

Now you, wanna be a bond of me

Now you, have so much to say to me

Now you, wanna make time for me

What you do to me

You confusin me

Don’t play with me

Don’t play with me

Cause what goes around, comes around

What goes up, must come down

Now who’s cryin’, desirin’ to come back to me

What goes around, comes around

What goes up, must come down

Now who’s cryin’, desirin’ to come back

I remember when

I was sittin home alone

Waitin for you

Til 3 o’clock in the morn

Night after night

Knowin sumthing goin on

Wasn’t home befo me

You was, you was gone

Lord knows it wasn’t easy, but believe me

Never thought you’d be the one that would deceived me

And never do wha u was supposed to do

No need to hose me fool, cause I’m ova you

Cause what goes around, comes around

What goes up, must come down

Now who’s cryin’, desirin’ to come back to me

What goes around, comes around

What goes up, must come down

Now who’s cryin’, desirin’ to come back

It’s called Karma baby

And it goes around.

What goes around, comes around

What goes up, must comes down

Now who’s cryin, desirin to come back to me

Di BAlik Pikiran pembunuh berantai

Pernahkah kita membayangkan apa yang ada di balik pikiran para pembunuh berantai? Mengapa para pembunuh ini menghabisi nyawa orang-orang tak bersalah? Benarkah latar belakang kehidupan yang kelam, motif balas dendam, atau menderita penyakit jiwa menjadi pemicu kekejian mereka?

Dalam memoar yang unik ini, psikiater forensik Dr. Helen Morrison memberikan pemahaman mendalam tentang pertanyaan-pertanyaan yang merisaukan ini. Dengan pengalaman profesionalnya bekerja dengan FBI dan organisasi penegak hukum lainnya, dia berusaha memprofilkan lusinan pembunuh keji kelas dunia selama kurun waktu lebih dari 30 tahun, seperti Richard Macek, Ed Gein, dan John Wayne Gacy.

Melalui wawancara langsung dengan para pembunuhnya sendiri di ruang-ruang penjara yang menyeramkan, penelitian terhadap surat-surat atau diari yang tak pernah terungkap sebelumnya, pengamatan langsung terhadap kehidupan mereka sebelum tertangkap, serta wawancara dengan orang-orang terdekat, Dr. Morrison menghadapi langsung mereka dengan pengamatannya yang luar biasa tajam. Dari penelitiannya, ditambah dengan penjelasan teori-teorinya mengapa para pembunuh berantai ini beraksi, dihasilkan suatu kesimpulan yang tak pernah kita bayangkan sebelumnya. Kesimpulan mengerikan yang membuat kita harus berpikir ulang akan bahaya yang mengancam dunia kita sendiri.

tinggi badan menentukan pendapatan

Menurut standar di Australia, tinggi rerata di sana adalah sekitar 178 cm. “Jika dia lebih tinggi 5 cm saja maka dia akan berpendapatan lebih banyak sekitar 950 dolar per tahunnya. Ini setara dengan pendapatan extra tahunan di pasar tenaga kerja,” jelas salah satu ilmuwan yang terlibat dalam studi itu, Andrew Leigh, yang juga pakar ekonomi dari Australian National University.

Lebih Percaya Diri

Studi lain yang dilakukan di Amerika Serikat dan Inggris ternyata juga menghasilkan teori serupa. Makin bertambah tinggi seseorang, makin tambah juga pendapatannya. “Orang tinggi menghasilkan lebih banyak uang. Setidaknya 789 dolar AS pertahun untuk setiap tinggi ekstra 1 inchi,” jelas Arianne Cohen, penulis buku”The Tall Book” (Bloomsbury USA, 2009).

Sebenarnya tidak ada yang lebih dari orang dengan tinggi badan ideal tersebut. Cohen menekankan, bukan berarti mereka lebih baik atau lebih cantik atau lebih ganteng. Hanya entah mengapa mereka lebih dianggap berpengaruh dan pintar disbanding orang dengan tubuh pendek,

Bisa jadi dengan badan yang tinggi maka seseorang lebih memiliki rasa percaya diri yang jelas sangat menolong performanya. Orang yang tinggi juga sering berperilaku sebagai pemimpin sejak usia dini. Tinggi badan juga membuat mereka menjadi pusat perhatian, sehingga atasan akan lebih mudah mengingat mereka daripada yang bertubuh pendek. Lalu sejumlah lowongan kerja kerap memberi syarat tinggi badan tertentu.

Wah kok sekilas terdengar tidak adil ya? Nah, kita buktikan saja apa studi ini benar. Yang jelas mereka yang tergolong tinggi akan menjadi lebih percaya diri setelah membaca artikel ini.

Lamanya waktu tidur berpengaruh pada berat badan

Pasien yang waktu tidurnya singkat atau lama mengalami peningkatan berat badan dibandingkan mereka yang lama tidurnya rata rata 7-9 jam, menurut laporan longitudinal study yang dilaporkan pada majalah Sleep bulan april.

“Faktor individu dan lingkungan yang mempengaruhi keseimbangan energi tidak sepenuhnya dimengerti.” tulis Jean Phillipe Chaput MSc dari universitas Laval di Quebec Canada.

Cara pengobatan yang sekarang untuk mengatasi kegemukan umumnya tidak berhasil untuk mempertahankan kehilangan berat badan dalam jangka lama, sehingga dibutuhkan pandangan baru pada mekanisme yang menyebabkan perubahan metabolisme dan tingkah laku yang mungkin mengarah kepada kegemukan.

Untuk menentukan hubungan lamanya tidur dan berat badan dan penambahan lemak, peneliti mengevaluasi dengan pengukuran komposisi tubuh dan laporan penderita sendiri mengenai lamanya tidur pada 276 orang dewasa usia 21 – 64 tahun yang ikut pada Quebec family study , yang lamanya 6 tahun.

Lebih dari separuh sampel berasal dari keluarga dengan sekurangnya salah satu orangtua dan 1 anak dengan BMI 32 kg/m2 atau lebih.

Peneliti membandingkan perubahan pada index kegemukan diantara kelompok dengan tidur singkat ( 5-6 jam), lama tidur rata rata (7-8 jam), dan lama tidur yang panjang (9-10 jam)

Dibandingkan dengan orang yang lama tidurnya rata rata, orang yang lama tidurnya singkat, beratnya meningkat lebih dari 1.98 kg didalam 6 tahun dan yang tidurnya lama meningkat lebih dari 1.58 kg setelah disesuaikan umur, sex , BMI awal.

Pada tahun ke-6, yang tidur singkat dan tidur panjang kemungkinan mengalami kenaikan berat 5 kg masing masing 35% dan 25% dibanding yang tidurnya rata rata.

Dibanding dengan yang lama tidurnya rata rata, yang tidurnya singkat mempunyai resiko peningkatan 27% untuk menjadi gemuk dan pada yang lama tidurnya panjang mempunyai resiko kenaikan 21%. Penyesuaian untuk asupan energi dan aktifitas fisik tidak mempengaruhi keadaan ini, yang mana tetap berbeda bermakna sesudah menyertakan covariance yang penting

Keterbatasan dari penelitian ini antara lain pengukuran hanya berdasarkan pertanyaan, jumlah sampel yang kecil sehingga kekuatan statistik terbatas, keberagaman usia, penggunaan sampel yang tidak random untuk meneliti peran genetik sebagai penyebab kegemukan, pelaporan lama tidur dari peserta sendiri, dan kemungkinan pembauran dengan variable yang tidak terukur dalam hubungan antara lama tidur dan kegemukan seperti gangguan bernapas pada waktu tidur ,insomnia dan depressi.

“Penelitian ini memperlengkapi bukti bahwa tidur singkat maupun tidur lama di prediksi akan meningkatkan resiko penambahan berat badan dan meningkatkan lemak pada masa mendatang pada orang dewasa” tulis pengarang. “Selanjutnya hasil ini menekankan perlunya penambahan lamanya tidur sebagai faktor penentu yang berperan pada penambahan berat dan kegemukan”.

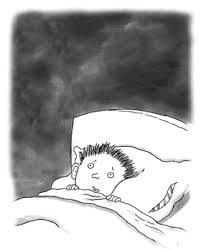

TINDIHAN saat tidur

Pernah terbangun dari tidur, namun sulit bergerak ataupun berteriak ketika terbangun? Tenang, Anda bukan sedang diganggu mahkluk halus. Berikut

ini adalah penjelasan ilmiahnya!

ini adalah penjelasan ilmiahnya!KEJADIAN ini sering saya alami sejak zaman SMA, bahkan hingga sekarang (meski frekuensinya sudah sangat berkurang). Saat hendak bangun dari tidur atau baru saja terlelap, saya merasa seperti ditindih sesuatu. Ini membuat saya sulit bangun ataupun berteriak minta tolong.

Lalu, ada sedikit rasa dingin menjalar dari ujung kaki ke seluruh tubuh. Untuk bisa bangun, satu-satunya cara adalah menggerakkan ujung kaki, ujung tangan atau kepala sekencang-kencangny a hingga seluruh tubuh bisa digerakkan kembali.

Setelah itu, biasanya saya tidak berani tidur. Takut kesadaran saya hilang atau kejadian itu berulang lagi. Apalagi saat kejadian, saya seperti melihat sebuah bayangan di kegelapan.

Pernah saya saya bercerita tentang hal ini pada ibu saya. Beliau mengatakan saya mengalami tindihan. Dan menurut kepercayaan orang tua, yang menindih adalah makhluk halus. Ih, seram ya! Namun, logika saya berusaha mencari penjelasan ilmiah. Inilah hasilnya

Sleep Paralysis

Menurut medis, keadaan ketika orang akan tidur atau bangun tidur merasa sesak napas seperti dicekik, dada sesak, badan sulit bergerak dan sulit berteriak disebut sleep paralysis alias tidur lumpuh (karena tubuh tak bisa bergerak dan serasa lumpuh). Hampir setiap orang pernah mengalaminya. Setidaknya sekali atau dua kali dalam hidupnya.

Sleep paralysis bisa terjadi pada siapa saja, lelaki atau perempuan. Dan usia rata-rata orang pertama kali mengalami gangguan tidur ini adalah 14-17 tahun. Sleep paralysis alias tindihan ini memang bisa berlangsung dalam hitungan detik hingga menit. Yang menarik, saat tindihan terjadi kita sering mengalami halusinasi, seperti melihat sosok atau bayangan hitam di sekitar tempat tidur. Tak heran, fenomena ini pun sering dikaitkan dengan hal mistis.

Di dunia Barat, fenomena tindihan sering disebut mimpi buruk inkubus atau old hag berdasarkan bentuk bayangan yang muncul. Ada juga yang merasa melihat agen rahasia asing atau alien. Sementara di beberapa lukisan abad pertengahan, tindihan digambarkan dengan sosok roh jahat menduduki dada seorang perempuan hingga ia ketakutan dan sulit bernapas.

Kurang Tidur

Menurut Al Cheyne, peneliti dari Universitas Waterloo, Kanada, sleep paralysis, adalah sejenis halusinasi karena adanya malfungsi tidur di tahap rapid eye movement (REM).

Sebagai pengetahuan, berdasarkan gelombang otak, tidur terbagi dalam 4 tahapan. Tahapan itu adalah tahap tidur paling ringan (kita masih setengah sadar), tahap tidur yang lebih dalam, tidur paling dalam dan tahap REM. Pada tahap inilah mimpi terjadi.

Saat kondisi tubuh terlalu lelah atau kurang tidur, gelombang otak tidak mengikuti tahapan tidur yang seharusnya. Jadi, dari keadaan sadar (saat hendak tidur) ke tahap tidur paling ringan, lalu langsung melompat ke mimpi (REM).

Ketika otak mendadak terbangun dari tahap REM tapi tubuh belum, di sinilah sleep paralysis terjadi. Kita merasa sangat sadar, tapi tubuh tak bisa bergerak. Ditambah lagi adanya halusinasi muncul sosok lain yang sebenarnya ini merupakan ciri khas dari mimpi.

Selain itu, sleep paralysis juga bisa disebabkan sesuatu yang tidak dapat dikontrol. Akibatnya, muncul stres dan terbawa ke dalam mimpi. Lingkungan kerja pun ikut berpengaruh. Misalnya, Anda bekerja dalam shift sehingga kekurangan tidur atau memiliki pola tidur yang tidak teratur.

Jangan Anggap Remeh

Meski biasa terjadi, gangguan tidur ini patut diwaspadai. Pasalnya, sleep paralysis bisa juga merupakan pertanda narcolepsy (serangan tidur mendadak tanpa tanda-tanda mengantuk), sleep apnea (mendengkur) , kecemasan, atau depresi.

Jika Anda sering mengalami gangguan tidur ini, sebaiknya buat catatan mengenai pola tidur selama beberapa minggu. Ini akan membantu Anda mengetahui penyebabnya. Lalu, atasi dengan menghindari pemicu. Bila tindihan diakibatkan terlalu lelah, coba lebih banyak beristirahat.

Kurang tidur pun tidak boleh dianggap remeh. Jika sudah menimbulkan sleep paralysis, kondisinya berarti sudah berat. Segera evaluasi diri dan cukupi kebutuhan tidur. Usahakan tidur 8-10 jam pada jam yang sama setiap malam.

Perlu diketahui juga, sleep paralysis umumnya terjadi pada orang yang tidur dalam posisi telentang (wajah menghadap ke atas dan hampir nyenyak atau dalam keadaan hampir terjaga dari tidur). Itu sebabnya, kita perlu sering mengubah posisi tidur untuk mengurangi risiko terserang gangguan tidur ini.

Nah, jika tindihan disertai gejala lain, ada baiknya segera ke dokter ahli tidur atau laboratorium tidur untuk diperiksa lebih lanjut. Biasanya dokter akan menanyakan kapan tindihan dimulai dan sudah berlangsung berapa lama. Catatan yang telah Anda buat tadi akan sangat membantu ketika memeriksakan diri ke dokter.

Mitos Sleep Paralysis Di Berbagai Negara

- Di budaya Afro-Amerika, gangguan tidur ini disebut the devil riding your back hantu atau hantu yang sedang menaiki bahu seseorang.

- Di budaya China , disebut gui ya shen alias gangguan hantu yang menekan tubuh seseorang.

- Di budaya Meksiko, disebut se me subio el muerto dan dipercaya sebagai kejadian adanya arwah orang meninggal yang menempel pada seseorang.

- Di budaya Kamboja, Laos dan Thailand , disebut pee umm, mengacu pada kejadian di mana seseorang tidur dan bermimpi makhluk halus memegangi atau menahan tubuh orang itu untuk tinggal di alam mereka.

- Di budaya Islandia, disebut mara. Ini adalah kata kuno bahasa Island . Artinya hantu yang menduduki dada seseorang di malam hari, berusaha membuat orang itu sesak napas dan mati lemas.

- Di budaya Tuki, disebut karabasan, dipercaya sebagai makhluk yang menyerang orang di kala tidur, menekan dada orang tersebut dan mengambil napasnya.

- Di budaya Jepang, disebut kanashibari, yang secara literatur diartikan mengikat sehingga diartikan seseorang diikat oleh makhluk halus.

- Di budaya Vietnam , disebut ma de yang artinya dikuasai setan. Banyak penduduk Vietnam percaya gangguan ini terjadi karena makhluk halus merasuki tubuh seseorang.

- Di budaya Hungaria, disebut lidercnyomas dan dikaitkan dengan kata supranatural boszorkany (penyihir). Kata boszorkany sendiri berarti menekan sehingga kejadian ini diterjemahkan sebagai tekanan yang dilakukan makhluk halus pada seseorang di saat tidur.

- Di budaya Malta , gangguan tidur ini dianggap sebagai serangan oleh Haddiela (istri Hares), dewa bangsa Malta yang menghantui orang dengan cara merasuki orang tersebut. Dan untuk terhindar dari serangan Haddiela, seseorang harus menaruh benda dari perak atau sebuah pisau di bawah bantal saat tidur.

- Di budaya New Guinea , fenomena ini disebut Suk Ninmyo. Ini adalah pohon keramat yang hidup dari roh manusia. Pohon keramat ini akan memakan roh manusia di malam hari agar tidak menggangu manusia di siang hari. Namun, seringkali orang yang rohnya sedang disantap pohon ini terbangun dan terjadilah sleep paralysis.

hati - hati, facebook palsu hadir di Indonesia

http://d.yimg.com/hb/xp/viva/20091026/19/4070217839-awas-facebook-palsu-hadir-di-indonesia.jpg?x=213&y=159&sig=Lkdbt1QagvobrfdBVojsFg--

Facebook merupakan situs jejaring sosial terlaris di Indonesia. Bahkan menurut data Alexa, Facebook merupakan situs yang paling banyak dikunjungi oleh pengguna internet di tanah air, di atas Google, Yahoo, Blogger, ataupun YouTube.Tingginya popularitas Facebook ternyata telah dimanfaatkan oleh penjahat dunia maya, atau istilah kerennya cyber criminal. Mereka telah membangun situs Facebook versi Indonesia yang bertujuan untuk penipuan (phising). Pengguna yang terjebak akan secara sengaja menyerahkan informasi username dan password akun Facebook mereka ke kriminal tersebut.

“Jika dilihat sekilas, tampilan situs Facebook gadungan ini memang mirip aslinya, termasuk ketersediaan sarana registrasi bagi pengguna baru. Begitu pun dengan icon, gambar, judul halaman dan elemen lain yang lazim dijumpai pada laman utama Facebook ketika baru dibuka,” kata Brama Setyadi, seorang praktisi teknologi pada VIVAnews, 26 Oktober 2009.

“Satu-satunya yang membuat laman ini berbeda adalah alamatnya, yakni http://facabook.co.tv/indonesia,” ucap Brama yang awalnya mendapatkan pesan phising tersebut di inboks akun Facebook-nya.

Pada laman Facebook asli, Brama menyebutkan, data login yang dimasukkan pengguna akan dikirim menggunakan metode POST ke file login.php di alamat ‘https://login.facebook.com’.

“Sekadar info, HTTPS (Hypertext Transfer Protocol Secure) adalah protokol yang digunakan untuk mengamankan jalur pengiriman data dengan memanfaatkan enkripsi,” kata Brama. “Sementara Facebook palsu mengirimkan data login ke file src-login.php di alamat http://facabook.co.tv,” ucapnya.

“Dari sini sebenarnya dapat diketahui bahwa sebenarnya si pembuat laman sama sekali tidak mengirimkan data untuk keperluan otentikasi, melainkan hanya merekam data login ke dalam database miliknya,” ucap Brama.

Menurut laporan beberapa korban, informasi tentang Facebook palsu ini didapat lewat fasilitas message Facebook, meskipun si phiser tidak masuk ke dalam daftar teman. Isi beritanya kurang lebih mengharuskan si calon korban untuk melakukan login ke facebook dengan segera karena sistem administrasi Facebook sedang dalam tahap seleksi pengguna aktif. Sembari melampirkan alamat palsu di atas, phiser juga menyuruh meneruskan pesan yang dibuatnya kepada 15 pengguna Facebook lain.

Lalu apa yang terjadi jika pengguna memasukkan informasi kredensial ke laman ini? Setelah merekam data login si pembuat akan langsung mengalihkan laman ke alamat login Facebook yang asli. Seakan-akan pengguna telah salah atau belum memasukkan informasi login.

“Anda yang telah terlanjur memasukkan informasi login di situs tersebut, ada baiknya segera mengubah password Facebook yang Anda punya,” ucap Brama.

Jumat, 23 Oktober 2009

Konsep Jaringan Dan TCP/IP

A. Pengetahuan Umum :

Network atau Jaringan dalam bidang komputasi dapat diasumsikan dengan saling terhubungnya dua komputer atau lebih dengan media transmisi/komunikasi dan menggunakan aturan standardisasi yang berlaku sehingga komputer-komputer tersebut dapat saling berinteraksi dan berkomunikasi.

Tujuan utama pembuatan suatu jaringan adalah agar suatu komputer dapat berkomunikasi dengan komputer lain. Namun dengan semakin majunya teknologi maka semakin beragam pula jenis OS, aplikasi dan lain sebagainya yang dimiliki oleh suatu komputer, sehingga untuk melakukan komunikasi tersebut menjadi “sedikit” mustahil. Hal ini dapat diasumsikan dengan banyak orang dari berbagai negara, dengan bahasa yang berbeda-beda namun memiliki kepentingan yang sama, sehingga solusi terbaik yakni menyamakan bahasa atau lebih tepatnya membuat standardisasi bahasa untuk berkomunikasi. Dalam dunia Jaringan Komputer, standardisasi komunikasi itu berupa TCP/IP yang merupakan singkatan dari Transmision Control Protocol / Internet Protocol

B. Pembahasan Praktikum : IP Addressing

Bagian 1 : Pengenalan IPv4 dan IPv6 serta IP Private & Public

Perbedaan IP Private & Public :

- IP Private hanya bersifat lokal & tidak bisa digunakan untuk mengakses internet & penggunaannya bebas.

- IP Public bersifat worlwide, bisa digunakan untuk mengakses internet namun penggunaan atau konfigurasinya tidak bebas (ada yang mengatur).

Perbedaan IPv4 & IPv6 :

- IPv4 = 2 [pangkat] 5 = 32 bit, dibagi menjadi 4 kelompok masing-masing berisi 8 bit & hanya berisi bilangan biner.

- IPv6 = 2 [pangkat] 7 = 128 bit, dibagi menjadi X kelompok masing-masing berisi X bit & berisi bilangan hexadesimal.

Pertanyaan Praktikum 1

[tanya] Apa itu bit ?

[jawab] Binary Digit, terdiri dari 2 bilangan, yakni angka 0 dan 1.

Pengalamatan IPv4 yakni dengan membagi 32 bit menjadi 4 kelompok, sehingga tiap kelompok berisi 8 bit

nilai desimal IP minimal = 0 (0000 0000) & maksimal = 255 (1111 1111)

Jumlah IP maksimal adalah 256 host, dengan range IP = 0 – 255

note: kenapa hanya 0 – 255, karena perhitungan dimulai dari angka 0

Bagian 2 : Pembahasan IPv4

IP Address dibagi menjadi 5 kelas, yaitu kelas A – E, namun yang hanya digunakan adalah kelas A, B & C karena kelas D & E digunakan untuk keperluan khusus.

Cara mudah membedakan kelas A, B & C :

1. Kelas A –> kelompok pertama dimulai dari 0000 0000 (0) –> range IP 0 – 127 dan memiliki host maksimum sebanyak 16.777.214

2. Kelas B –> kelompok pertama dimulai dari 1000 0000 (128) –> range IP 128 – 191 dan memiliki host maksimum sebanyak 65.534

3. Kelas C –> kelompok pertama dimulai dari 1100 0000 (192) –> range IP 192 – 223 dan memiliki host maksimum sebanyak 254

note: IP Addressing juga dikelompokkan berdasarkan negara,

Tiap kelas memiliki 1 slot yang berfungsi sebagai IP Private :

1. Kelas A –> IP 10.x.x.x

2. Kelas B –> IP 172.16.x.x sampai 172.30.x.x

3. Kelas C –> IP 192.168.x.x

IP 127.0.0.1 juga tidak boleh digunakan sebagai IP Public karena berfungsi untuk Local Loop atau Local Host

Lembaga yang mengatur / menyediakan IP Public adalah IANA, singkatan dari Internet Authorized Numbering Association

Bagian 3 : Pembahasan Network ID & Host ID

Network ID atau NID menunjukkankan alamat dari jaringannya.

Host ID atau HID menunjukkan jumlah dari host yang ada.

Keduanya tidak dapat dipisahkan, jika diasumsikan dengan kehidupan sehari-hari, NID merupakan nama jalan & HID merupakan No Rumah.

Cara cepat mengetahui NID & HID suatu alamat IP :

1. Jika IP Kelas A –> Lihat nilai kelompok pertama

2. Jika IP Kelas B –> Lihat nilai kelompok pertama & kedua

3. Jika IP Kelas C –> Lihat nilai kelompok pertama, kedua & ketiga

note: HID merupakan “sisa” NID

contoh :

[soal 1]

IP Addr 10.11.200.17

[jawab]

- IP merupakan kelompok kelas A

- NID merupakan nilai kelompok alamat pertama, yaitu 10.0.0.0

- HID 11.200.17

[soal 2]

IP Addr 156.20.14.70

[jawab]

- IP merupakan kelompok kelas B

- NID merupakan nilai kelompok alamat pertama & kedua, yaitu 156.20.0.0

- HID 14.70

Pertanyaan Praktikum 2

[soal] IP 202.95.158.19 –> Kelas C dengan NID = 202.95.0.0 dan HID = 158.19

[tanya] apa soal tersebut benar?

[jawab 1] Benar, jika ada parameter Netmask = 255.255.0.0

[jawab 2] Salah, seharusnya NID = 202.95.158.0 dan HID = 19

Pertanyaan Praktikum 3

[tanya] berapa range HID IP Addr 192.168.1.0?

[jawab] range 192.168.1.1 sampai 192.168.1.255

Bagian 4 : Pembahasan Subnet Mask dan Broadcast

Range IP yakni dari 0 sampai 255 = 256 buah, tapi yang dapat digunakan sebagai host hanya 254 buah, ini karena IP terkecil digunakan sebagai alamat Network dan IP terbesar digunakan sebagai alamat Broadcast.

Broadcast dapat diasumsikan sebagai alamat universal yang digunakan dalam suatu lingkungan tertentu untuk dapat saling berkomunikasi

Sedangkan Subnet Mask atau dapat juga disebut dengan Net Mask digunakan untuk membuat suatu jaringan menajadi lebih tertata.

Secara default Netmask yang ada :

1. Kelas A –> 255.0.0.0

2. Kelas B –> 255.255.0.0

3. Kelas C –> 255.255.255.0

note: netmask dapat juga diartikan sebagai penanda jaringan

Subnet juga dapat digunakan untuk menentukan jumlah host suatu jaringan, contohnya jika IP Address = 192.168.1.0 yang merupakan IP Kelas C, memiliki Subnet Mask 255.255.255.0, maka IP Address ini memiliki range IP sebanyak 254 host yang artinya jaringan ini dapat menampung 254 komputer yang saling terhubung. Jika kita menginginkan jaringan yang hanya mampu menampung host secara terbatas, maka kita harus memodifikasi Subnet Mask IP tersebut. Caranya yakni dengan mengubah nilai kelompok ke-4 Subnet Mask.

Berikut data Host Subnet Mask :

- 0000 0000 = 0 = 256-0 = 256 IP = 254 Host

- 1000 0000 = 128 = 256-128 = 128 IP = 126 Host

- 1100 0000 = 192 = 256-192 = 64 IP = 62 Host

- 1110 0000 = 224 = 256-224 = 32 IP = 30 Host

- 1111 0000 = 240 = 256-240 = 16 IP = 14 Host

- 1111 1000 = 248 = 256-248 = 8 IP = 6 Host

- 1111 1100 = 252 = 256-252 = 4 IP = 2 Host

- 1111 1110 = 254 = 256-254 = 2 IP = 0 Host

- 1111 1111 = 255 = 256-255 = 1 IP = -1 Host

Kelompok angka 254 & 255 tidak valid karena hanya memiliki 0 dan -1 host

Berdasarkan data diatas, maka Jika IP 192.168.1.0 hanya ingin berhubungan dengan 1 komputer saja, maka Subnet Mask yang harus digunakan yakni 255.255.255.252

C. LATIHAN

No 1. Soal : IP 192.168.11.0 ; Subnet 255.255.255.0 dibagi menjadi 4

Tanya : Berapa Host masing-masing Jaringan & Netmasknya ?

Jawab :

- Range IP Host = 192.168.11.1 sampai 192.168.11.62 dengan NID = 192.168.11.0 & Broadcast = 192.168.11.63

- Range IP Host = 192.168.11.65 sampai 192.168.11.126 dengan NID = 192.168.11.64 & Broadcast = 192.168.11.127

- Range IP Host = 192.168.11.129 sampai 192.168.11.190 dengan NID = 192.168.11.128 & Broadcast = 192.168.11.191

- Range IP Host = 192.168.11.193 sampai 192.168.11.254 dengan NID = 192.168.11.192 & Broadcast = 192.168.11.255

Subnet Mask = 255.255.255.192

No 2. Berapa range untuk IP 172.16.14.0 dengan Net Mask 255.255.255.224

Alamat IP

Sistem pengalamatan IP ini terbagi menjadi dua, yakni:

- IP versi 4 (IPv4)

- IP versi 6 (IPv6)

Perbandingan Alamat IPv6 dan IPv4

Tabel berikut menjelaskan perbandingan karakteristik antara alamat IP versi 4 dan alamat IP versi 6.

| Kriteria | ||

| Panjang alamat | 32 bit | 128 bit |

| Jumlah total host (teoritis) | 232=±4 miliar host | 2128 |

| Menggunakan kelas alamat | Ya, kelas A, B, C, D, dan E. | Tidak |

| Alamat multicast | Kelas D, yaitu 224.0.0.0/4 | Alamat multicast IPv6, yaitu FF00:/8 |

| Alamat broadcast | Tidak ada | |

| Alamat yang belum ditentukan | 0.0.0.0 | :: |

| Alamat loopback | 127.0.0.1 | ::1 |

| Alamat IP publik | Alamat IP publik IPv4, yang ditetapkan oleh otoritas Internet (IANA) | Alamat IPv6 unicast global |

| Alamat IP pribadi | Alamat IP pribadi IPv4, yang ditetapkan oleh otoritas Internet | Alamat IPv6 unicast site-local (FEC0::/48) |

| Konfigurasi alamat otomatis | Ya (APIPA) | Alamat IPv6 unicast link-local (FE80::/64) |

| Representasi tekstual | Dotted decimal format notation | |

| Fungsi Prefiks | Subnet mask atau panjang prefiks | Panjang prefiks |

| Resolusi alamat DNS | A Resource Record (Single A) | AAAA Resource Record (Quad A) |

ip tables

1. Persiapan

Sebelum mulai, diharapkan pembaca sudah memiliki pengetahuan dasar mengenai TCP/IP karena hal ini merupakan dasar dari penggunaan IPTables.

Hal berikutnya yang harus anda persiapkan adalah sebuah komputer yang terinstall Linux. Akan lebih baik jika komputer anda memiliki 2 buah network interface card, sebab bisa menjalankan fungsi packet forwarding. Disarankan anda menggunakan linux dengan kernel 2.4 ke atas, karena (setahu saya) linux dengan kernel 2.4 ke atas sudah memiliki dukungan IPTables secara default, sehingga anda tidak perlu mengkompilasi ulang kernel anda. Bagi anda yang menggunakan kernel 2.2 atau sebelumnya, anda harus melakukan kompilasi kernel untuk memasukkan dukungan IPTables. Silahkan lihat tutorial Kompilasi kernel 2.4.x di Linux oleh mas Asfik.

2. Pendahuluan

IPTables memiliki tiga macam daftar aturan bawaan dalam tabel penyaringan, daftar tersebut dinamakan rantai firewall (firewall chain) atau sering disebut chain saja. Ketiga chain tersebut adalah INPUT, OUTPUT dan FORWARD.

Pada diagram tersebut, lingkaran menggambarkan ketiga rantai atau chain. Pada saat sebuah paket sampai pada sebuah lingkaran, maka disitulah terjadi proses penyaringan. Rantai akan memutuskan nasib paket tersebut. Apabila keputusannnya adalah DROP, maka paket tersebut akan di-drop. Tetapi jika rantai memutuskan untuk ACCEPT, maka paket akan dilewatkan melalui diagram tersebut.

Sebuah rantai adalah aturan-aturan yang telah ditentukan. Setiap aturan menyatakan “jika paket memiliki informasi awal (header) seperti ini, maka inilah yang harus dilakukan terhadap paket”. Jika aturan tersebut tidak sesuai dengan paket, maka aturan berikutnya akan memproses paket tersebut. Apabila sampai aturan terakhir yang ada, paket tersebut belum memenuhi salah satu aturan, maka kernel akan melihat kebijakan bawaan (default) untuk memutuskan apa yang harus dilakukan kepada paket tersebut.

Jalannya sebuah paket melalui diagram tersebut bisa dicontohkan sebagai berikut:

Perjalanan paket yang diforward ke host yang lain

1. Paket berada pada jaringan fisik, contoh internet.

2. Paket masuk ke interface jaringan, contoh eth0.

3. Paket masuk ke chain PREROUTING pada table Mangle. Chain ini berfungsi untuk me-mangle (menghaluskan) paket, seperti merubah TOS, TTL dan lain-lain.

4. Paket masuk ke chain PREROUTING pada tabel nat. Chain ini berfungsi utamanya untuk melakukan DNAT (Destination Network Address Translation).

5. Paket mengalami keputusan routing, apakah akan diproses oleh host lokal atau diteruskan ke host lain.

6. Paket masuk ke chain FORWARD pada tabel filter. Disinlah proses pemfilteran yang utama terjadi.

7. Paket masuk ke chain POSTROUTING pada tabel nat. Chain ini berfungsi utamanya untuk melakukan SNAT (Source Network Address Translation).

8. Paket keluar menuju interface jaringan, contoh eth1.

9. Paket kembali berada pada jaringan fisik, contoh LAN.

Perjalanan paket yang ditujukan bagi host lokal

1. Paket berada dalam jaringan fisik, contoh internet.

2. Paket masuk ke interface jaringan, contoh eth0.

3. Paket masuk ke chain PREROUTING pada tabel mangle.

4. Paket masuk ke chain PREROUTING pada tabel nat.

5. Paket mengalami keputusan routing.

6. Paket masuk ke chain INPUT pada tabel filter untuk mengalami proses penyaringan.

7. Paket akan diterima oleh aplikasi lokal.

Perjalanan paket yang berasal dari host lokal

1. Aplikasi lokal menghasilkan paket data yang akan dikirimkan melalui jaringan.

2. Paket memasuki chain OUTPUT pada tabel mangle.

3. Paket memasuki chain OUTPUT pada tabel nat.

4. Paket memasuki chain OUTPUT pada tabel filter.

5. Paket mengalami keputusan routing, seperti ke mana paket harus pergi dan melalui interface mana.

6. Paket masuk ke chain POSTROUTING pada tabel NAT.

7. Paket masuk ke interface jaringan, contoh eth0.

8. Paket berada pada jaringan fisik, contoh internet.

3. Sintaks IPTables

iptables [-t table] command [match] [target/jump]

1. Table

IPTables memiliki 3 buah tabel, yaitu NAT, MANGLE dan FILTER. Penggunannya disesuaikan dengan sifat dan karakteristik masing-masing. Fungsi dari masing-masing tabel tersebut sebagai berikut :

- NAT : Secara umum digunakan untuk melakukan Network Address Translation. NAT adalah penggantian field alamat asal atau alamat tujuan dari sebuah paket.

- MANGLE : Digunakan untuk melakukan penghalusan (mangle) paket, seperti TTL, TOS dan MARK.

- FILTER : Secara umum, inilah pemfilteran paket yang sesungguhnya.. Di sini bisa dintukan apakah paket akan di-DROP, LOG, ACCEPT atau REJECT

2. Command

Command pada baris perintah IPTables akan memberitahu apa yang harus dilakukan terhadap lanjutan sintaks perintah. Umumnya dilakukan penambahan atau penghapusan sesuatu dari tabel atau yang lain.

Command | Keterangan |

-A --append | Perintah ini menambahkan aturan pada akhir chain. Aturan akan ditambahkan di akhir baris pada chain yang bersangkutan, sehingga akan dieksekusi terakhir |

-D --delete | Perintah ini menghapus suatu aturan pada chain. Dilakukan dengan cara menyebutkan secara lengkap perintah yang ingin dihapus atau dengan menyebutkan nomor baris dimana perintah akan dihapus. |

-R --replace | Penggunaannya sama seperti --delete, tetapi command ini menggantinya dengan entry yang baru. |

-I --insert | Memasukkan aturan pada suatu baris di chain. Aturan akan dimasukkan pada baris yang disebutkan, dan aturan awal yang menempati baris tersebut akan digeser ke bawah. Demikian pula baris-baris selanjutnya. |

-L --list | Perintah ini menampilkan semua aturan pada sebuah tabel. Apabila tabel tidak disebutkan, maka seluruh aturan pada semua tabel akan ditampilkan, walaupun tidak ada aturan sama sekali pada sebuah tabel. Command ini bisa dikombinasikan dengan option –v (verbose), -n (numeric) dan –x (exact). |

-F --flush | Perintah ini mengosongkan aturan pada sebuah chain. Apabila chain tidak disebutkan, maka semua chain akan di-flush. |

-N --new-chain | Perintah tersebut akan membuat chain baru. |

-X --delete-chain | Perintah ini akan menghapus chain yang disebutkan. Agar perintah di atas berhasil, tidak boleh ada aturan lain yang mengacu kepada chain tersebut. |

-P --policy | Perintah ini membuat kebijakan default pada sebuah chain. Sehingga jika ada sebuah paket yang tidak memenuhi aturan pada baris-baris yang telah didefinisikan, maka paket akan diperlakukan sesuai dengan kebijakan default ini. |

-E --rename-chain | Perintah ini akan merubah nama suatu chain. |

3. Option

Option digunakan dikombinasikan dengan command tertentu yang akan menghasilkan suatu variasi perintah.

Option | Command Pemakai | Keterangan |

-v --verbose | --list --append --insert --delete --replace | Memberikan output yang lebih detail, utamanya digunakan dengan --list. Jika digunakan dengan |

-x --exact | --list | Memberikan output yang lebih tepat. |

-n --numeric | --list | Memberikan output yang berbentuk angka. Alamat IP dan nomor port akan ditampilkan dalam bentuk angka dan bukan hostname ataupun nama aplikasi/servis. |

--line-number | --list | Akan menampilkan nomor dari daftar aturan. Hal ni akan mempermudah bagi kita untuk melakukan modifikasi aturan, jika kita mau meyisipkan atau menghapus aturan dengan nomor tertentu. |

--modprobe | All | Memerintahkan IPTables untuk memanggil modul tertentu. Bisa digunakan bersamaan dengan semua command. |

4. Generic Matches

Generic Matches artinya pendefinisian kriteria yang berlaku secara umum. Dengan kata lain, sintaks generic matches akan sama untuk semua protokol. Setelah protokol didefinisikan, maka baru didefinisikan aturan yang lebih spesifik yang dimiliki oleh protokol tersebut. Hal ini dilakukan karena tiap-tiap protokol memiliki karakteristik yang berbeda, sehingga memerlukan perlakuan khusus.

Match | Keterangan |

-p --protocol | Digunakan untuk mengecek tipe protokol tertentu. Contoh protokol yang umum adalah TCP, UDP, ICMP dan ALL. Daftar protokol bisa dilihat pada /etc/protocols. Tanda inversi juga bisa diberlakukan di sini, misal kita menghendaki semua protokol kecuali icmp, maka kita bisa menuliskan --protokol ! icmp yang berarti semua kecuali icmp. |

-s --src --source | Kriteria ini digunakan untuk mencocokkan paket berdasarkan alamat IP asal. Alamat di sini bisa berberntuk alamat tunggal seperti 192.168.1.1, atau suatu alamat network menggunakan netmask misal 192.168.1.0/255.255.255.0, atau bisa juga ditulis 192.168.1.0/24 yang artinya semua alamat 192.168.1.x. Kita juga bisa menggunakan inversi. |

-d --dst --destination | Digunakan untuk mecocokkan paket berdasarkan alamat tujuan. Penggunaannya sama dengan match –src |

-i --in-interface | Match ini berguna untuk mencocokkan paket berdasarkan interface di mana paket datang. Match ini hanya berlaku pada chain INPUT, FORWARD dan PREROUTING |

-o --out-interface | Berfungsi untuk mencocokkan paket berdasarkan interface di mana paket keluar. Penggunannya sama dengan |

5. Implicit Matches

Implicit Matches adalah match yang spesifik untuk tipe protokol tertentu. Implicit Match merupakan sekumpulan rule yang akan diload setelah tipe protokol disebutkan. Ada 3 Implicit Match berlaku untuk tiga jenis protokol, yaitu TCP matches, UDP matches dan ICMP matches.

a. TCP matches

Match | Keterangan |

--sport --source-port | Match ini berguna untuk mecocokkan paket berdasarkan port asal. Dalam hal ini kia bisa mendefinisikan nomor port atau nama service-nya. Daftar nama service dan nomor port yang bersesuaian dapat dilihat di /etc/services. --sport juga bisa dituliskan untuk range port tertentu. Misalkan kita ingin mendefinisikan range antara port 22 sampai dengan 80, maka kita bisa menuliskan --sport 22:80. Jika bagian salah satu bagian pada range tersebut kita hilangkan maka hal itu bisa kita artikan dari port 0, jika bagian kiri yang kita hilangkan, atau 65535 jika bagian kanan yang kita hilangkan. Contohnya --sport :80 artinya paket dengan port asal nol sampai dengan 80, atau --sport 1024: artinya paket dengan port asal 1024 sampai dengan 65535.Match ini juga mengenal inversi. |

--dport --destination-port | Penggunaan match ini sama dengan match --source-port. |

--tcp-flags | Digunakan untuk mencocokkan paket berdasarkan TCP flags yang ada pada paket tersebut. Pertama, pengecekan akan mengambil daftar flag yang akan diperbandingkan, dan kedua, akan memeriksa paket yang di-set 1, atau on. Pada kedua list, masing-masing entry-nya harus dipisahkan oleh koma dan tidak boleh ada spasi antar entry, kecuali spasi antar kedua list. Match ini mengenali SYN,ACK,FIN,RST,URG, PSH. Selain itu kita juga menuliskan ALL dan NONE. Match ini juga bisa menggunakan inversi. |

--syn | Match ini akan memeriksa apakah flag SYN di-set dan ACK dan FIN tidak di-set. Perintah ini sama artinya jika kita menggunakan match --tcp-flags SYN,ACK,FIN SYN Paket dengan match di atas digunakan untuk melakukan request koneksi TCP yang baru terhadap server |

b. UDP Matches

Karena bahwa protokol UDP bersifat connectionless, maka tidak ada flags yang mendeskripsikan status paket untuk untuk membuka atau menutup koneksi. Paket UDP juga tidak memerlukan acknowledgement. Sehingga Implicit Match untuk protokol UDP lebih sedikit daripada TCP.

--sport atau --source-port

--dport atau --destination-port

c. ICMP Matches

Paket ICMP digunakan untuk mengirimkan pesan-pesan kesalahan dan kondisi-kondisi jaringan yang lain. Hanya ada satu implicit match untuk tipe protokol ICMP, yaitu :

--icmp-type

6. Explicit Matches

a. MAC Address

Match jenis ini berguna untuk melakukan pencocokan paket berdasarkan MAC source address. Perlu diingat bahwa MAC hanya berfungsi untuk jaringan yang menggunakan teknologi ethernet.

iptables –A INPUT –m mac –mac-source 00:00:00:00:00:01

b. Multiport Matches

Ekstensi Multiport Matches digunakan untuk mendefinisikan port atau port range lebih dari satu, yang berfungsi jika ingin didefinisikan aturan yang sama untuk beberapa port. Tapi hal yang perlu diingat bahwa kita tidak bisa menggunakan port matching standard dan multiport matching dalam waktu yang bersamaan.

iptables –A INPUT –p tcp –m multiport --source-port 22,53,80,110

c. Owner Matches

Penggunaan match ini untuk mencocokkan paket berdasarkan pembuat atau pemilik/owner paket tersebut. Match ini bekerja dalam chain OUTPUT, akan tetapi penggunaan match ini tidak terlalu luas, sebab ada beberapa proses tidak memiliki owner (??).

iptables –A OUTPUT –m owner --uid-owner 500

Kita juga bisa memfilter berdasarkan group ID dengan sintaks --gid-owner. Salah satu penggunannya adalah bisa mencegah user selain yang dikehendaki untuk mengakses internet misalnya.

d. State Matches

Match ini mendefinisikan state apa saja yang cocok.

iptables –A INPUT –m state --state RELATED,ESTABLISHED

7. Target/Jump

Target atau jump adalah perlakuan yang diberikan terhadap paket-paket yang memenuhi kriteria atau match. Jump memerlukan sebuah chain yang lain dalam tabel yang sama. Chain tersebut nantinya akan dimasuki oleh paket yang memenuhi kriteria. Analoginya ialah chain baru nanti berlaku sebagai prosedur/fungsi dari program utama. Sebagai contoh dibuat sebuah chain yang bernama tcp_packets. Setelah ditambahkan aturan-aturan ke dalam chain tersebut, kemudian chain tersebut akan direferensi dari chain input.

iptables –A INPUT –p tcp –j tcp_packets

Target | Keterangan |

-j ACCEPT --jump ACCEPT | Ketika paket cocok dengan daftar match dan target ini diberlakukan, maka paket tidak akan melalui baris-baris aturan yang lain dalam chain tersebut atau chain yang lain yang mereferensi chain tersebut. Akan tetapi paket masih akan memasuki chain-chain pada tabel yang lain seperti biasa. |

-j DROP --jump DROP | Target ini men-drop paket dan menolak untuk memproses lebih jauh. Dalam beberapa kasus mungkin hal ini kurang baik, karena akan meninggalkan dead socket antara client dan server. Paket yang menerima target DROP benar-benar mati dan target tidak akan mengirim informasi tambahan dalam bentuk apapun kepada client atau server. |

-j RETURN --jump RETURN | Target ini akan membuat paket berhenti melintasi aturan-aturan pada chain dimana paket tersebut menemui target RETURN. Jika chain merupakan subchain dari chain yang lain, maka paket akan kembali ke superset chain di atasnya dan masuk ke baris aturan berikutnya. Apabila chain adalah chain utama misalnya INPUT, maka paket akan dikembalikan kepada kebijakan default dari chain tersebut. |

-j MIRROR | Apabila kompuuter A menjalankan target seperti contoh di atas, kemudian komputer B melakukan koneksi http ke komputer A, maka yang akan muncul pada browser adalah website komputer B itu sendiri. Karena fungsi utama target ini adalah membalik source address dan destination address. Target ini bekerja pada chain INPUT, FORWARD dan PREROUTING atau chain buatan yang dipanggil melalui chain tersebut. |

Beberapa target yang lain biasanya memerlukan parameter tambahan:

a. LOG Target

Ada beberapa option yang bisa digunakan bersamaan dengan target ini. Yang pertama adalah yang digunakan untuk menentukan tingkat log. Tingkatan log yang bisa digunakan adalah debug, info, notice, warning, err, crit, alert dan emerg.Yang kedua adalah -j LOG --log-prefix yang digunakan untuk memberikan string yang tertulis pada awalan log, sehingga memudahkan pembacaan log tersebut.

iptables –A FORWARD –p tcp –j LOG --log-level debug

iptables –A INPUT –p tcp –j LOG --log-prefix “INPUT Packets”

b. REJECT Target

Secara umum, REJECT bekerja seperti DROP, yaitu memblok paket dan menolak untuk memproses lebih lanjut paket tersebut. Tetapi, REJECT akan mengirimkan error message ke host pengirim paket tersebut. REJECT bekerja pada chain INPUT, OUTPUT dan FORWARD atau pada chain tambahan yang dipanggil dari ketiga chain tersebut.

iptables –A FORWARD –p tcp –dport 22 –j REJECT --reject-with icmp-host-unreachable

Ada beberapa tipe pesan yang bisa dikirimkan yaitu icmp-net-unreachable, icmp-host-unreachable, icmp-port-unreachable, icmp-proto-unrachable, icmp-net-prohibited dan icmp-host-prohibited.

c. SNAT Target

Target ini berguna untuk melakukan perubahan alamat asal dari paket (Source Network Address Translation). Target ini berlaku untuk tabel nat pada chain POSTROUTING, dan hanya di sinilah SNAT bisa dilakukan. Jika paket pertama dari sebuah koneksi mengalami SNAT, maka paket-paket berikutnya dalam koneksi tersebut juga akan mengalami hal yang sama.

iptables –t nat –A POSTROUTING –o eth0 –j SNAT --to-source 194.236.50.155-194.236.50.160:1024-32000

d. DNAT Target

Berkebalikan dengan SNAT, DNAT digunakan untuk melakukan translasi field alamat tujuan (Destination Network Address Translation) pada header dari paket-paket yang memenuhi kriteria match. DNAT hanya bekerja untuk tabel nat pada chain PREROUTING dan OUTPUT atau chain buatan yang dipanggil oleh kedua chain tersebut.

iptables –t nat –A PREROUTING –p tcp –d 15.45.23.67 --dport 80 –j DNAT --to-destination 192.168.0.2

e. MASQUERADE Target

Secara umum, target MASQUERADE bekerja dengan cara yang hampir sama seperti target SNAT, tetapi target ini tidak memerlukan option --to-source. MASQUERADE memang didesain untuk bekerja pada komputer dengan koneksi yang tidak tetap seperti dial-up atau DHCP yang akan memberi pada kita nomor IP yang berubah-ubah.

Seperti halnya pada SNAT, target ini hanya bekerja untuk tabel nat pada chain POSTROUTING.

iptables –t nat –A POSTROUTING –o ppp0 –j MASQUERADE

f. REDIRECT Target

Target REDIRECT digunakan untuk mengalihkan jurusan (redirect) paket ke mesin itu sendiri. Target ini umumnya digunakan untuk mengarahkan paket yang menuju suatu port tertentu untuk memasuki suatu aplikasi proxy, lebih jauh lagi hal ini sangat berguna untuk membangun sebuah sistem jaringan yang menggunakan transparent proxy. Contohnya kita ingin mengalihkan semua koneksi yang menuju port http untuk memasuki aplikasi http proxy misalnya squid. Target ini hanya bekerja untuk tabel nat pada chain PREROUTING dan OUTPUT atau pada chain buatan yang dipanggil dari kedua chain tersebut.

iptables –t nat –A PREROUTING –i eth1 –p tcp --dport 80 –j REDIRECT --to-port 3128